隔壁CQ论坛最近万圣节出了个题,虽说不是很坑吧但是碰到了一些问题(嗯还有一部分是自己ZZ)。。写篇东西以作总结。。。

题目说该图片共有五个形如cq[num]{xxxxx}的FLAG。。那么一个个来吧。。。

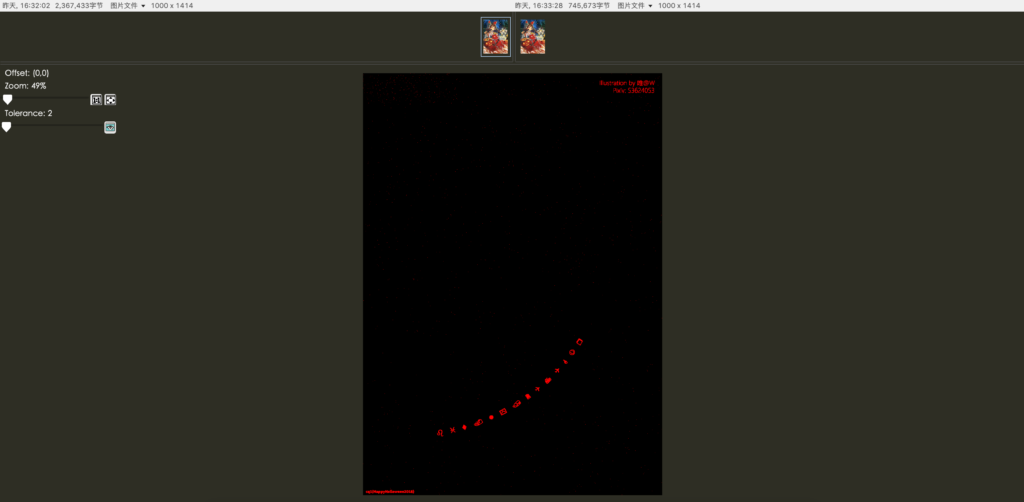

第一题

看见图片和右上角“一看就知道是后来加的PIXIV ID”,去P站搜搜原图下来用Beyond进行一下图片对比。。。

然后我们发现左下角就是第一题的答案。。。(其实原图直接看左下角都可以读出来233)

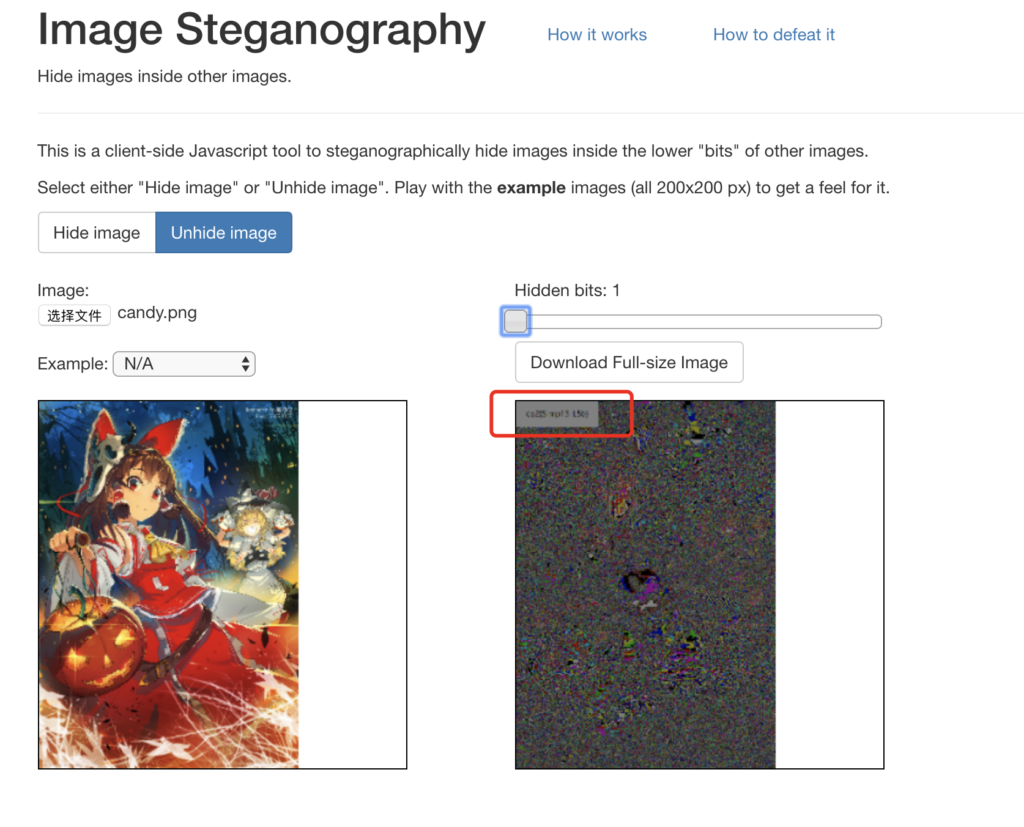

第二题

这题是纯粹自己ZZ。。。不然应当解得更快一些。。。

这里参考了两位dalao的文章:《CTF 图片相关》 《图片隐写术总结》

然后尝试进行一下LSB解密,当时没发现什么东西。。。

后面尝试了一圈什么改尺寸啊、图种啊之类的操作无果。。。

再后来无意中切回LSB的网页扫了一眼,发现自己真的需要去看眼科了(摔)

第三题

在做完第一题的时候就发现了图片中那串奇奇怪怪的符号,然而并没有解题的思路,只得先去翻资料。(然后做出来了第二题。。)

其实我这题应当是非预期解法(因为我是做出第四题的时候弄出来的)

解法见第四题Orz

第四题

(哇这题出的是真的坑….)

图像中的隐写差不多全看了一遍了,除了前两题的收获并没有发现什么东西,于是开始看图片数据。。。

使用Hex查看器打开图片,惯例查看文件头尾,然后在文件尾部发现了一串东西。。。

但是暂时没头绪。。。(其实又是自己ZZ了,不然应该比第四题解得还早。。。具体后面说)

在文件头部发现了一串XML,但看见Adobe、Photoshop之后以为这是PS时的遗留消息,就没怎么管。。

后来拿stegsolve.jar走一圈FileFormat检查,然后报文件头xml那段异常,出于好奇才拉出来看看。。。

OK发现一段奇异的短链接bit.ly/2Q7QGJr

访问之,跳转至https://besb66.com/goodluck/candy.txt

然后我们发现了熟悉的Github.io特有的404界面。。。

根据对上次某题(CBC字符翻转攻击)中提到的besb66.com的熟悉程度,我们轻车熟路打开首页,View on Github!

结果是找不到Repo。。(以前可以打开的,当时以为是出题人为防止看托管源码所以先Private了)

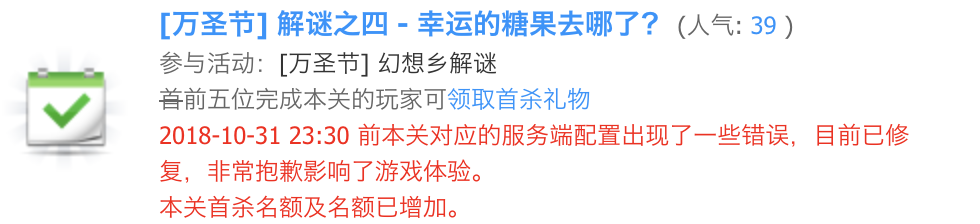

后面就卡住了最终不了了之,直到题目后面出了一段通知。。。

有没有人要去揍出题人的,算我一个!(手动滑稽)

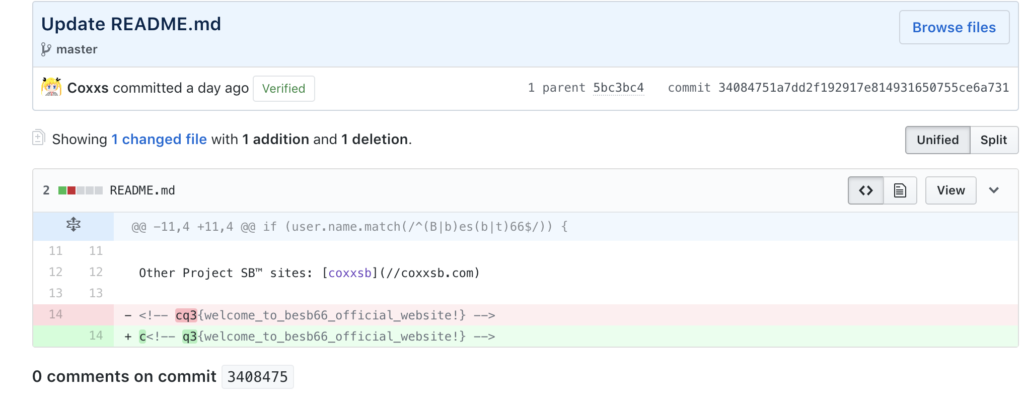

继续之前的思路,打开Github,然后我们发现goodluck下并没有东西。。。

于是我们可以去看看commits……

然后发现了flag…(从编号得知是第三题的)

但是刚刚那题要求我们去拿candy.txt呀。。(于是我感觉这个可能是非预期了…)

继续往下看。。。。

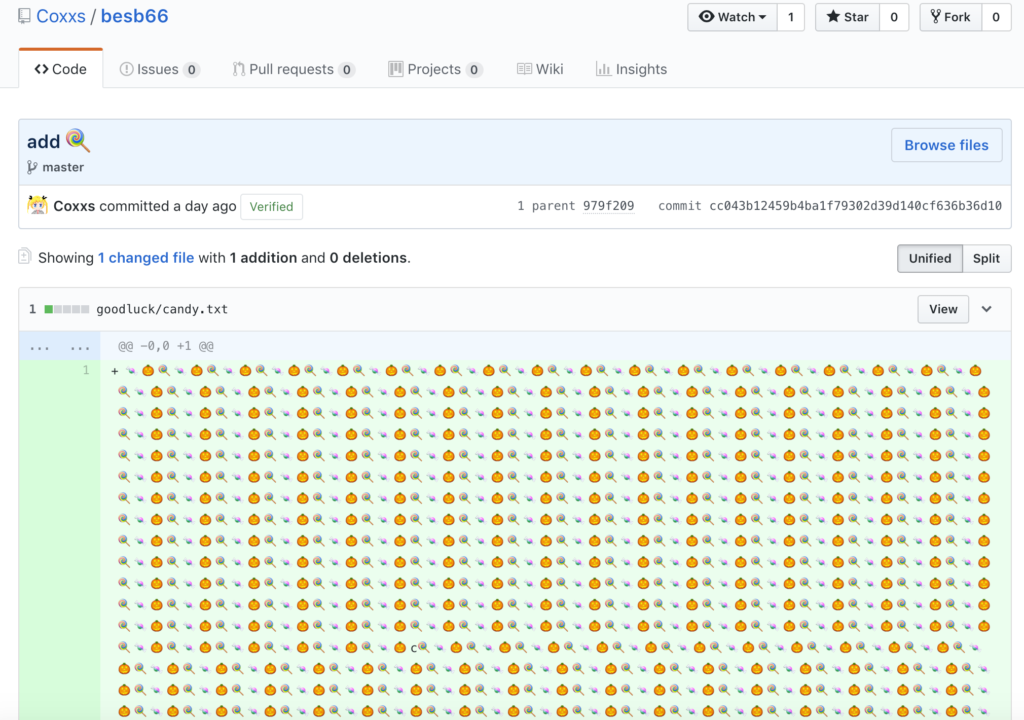

然后从某个commit中看到了candy.txt的原文(让我想起了“锟斤拷锟斤拷”….):

当我以为是不是摩尔斯电码的时候,下面的那个c引起了我的注意。。。

把文本拉到本地,去掉所有emoji,结束。

第五题

(先对自己说三遍我是ZZ..)

OK解完上面的,可以说最后一题的flag就在这段字符串里了。。。

字符串:“calth}q1sa_p0py15CscCyga_0{irr1”

根据规则,我们预期解是cq5{xxxxx},而这段字符串cq5{}都有了,于是想到打乱字符顺序的加密方法。

然后第一个想到什么,那肯定是栅栏密码呀。。。

刚开始用https://www.ctftools.com/down/down/passwd/解无果。。。(后面就开始群魔乱舞什么全排列凯撒密码ROT都走了一圈Orz)

后面群里有dalao提醒了以后重新找了个工具http://ctf.ssleye.com/railfence.html

尝试到4时得出答案。。

本来按理讲是可以直接去交了领奖了,但是显示错误。。。(我:?????)

又不是以前某题一样得出结果是flag{i_am_a_fake_flag},那还有得说是吧。。。

这个flag看上去很正常啊。。。(没看下面就知道原因的小伙伴只能说你们视力是好233)

——————

直到,群里有同样做题的大声感慨“我ZZ了”,就去检查一下细微的地方。。

无意中看到了自己在Notepad上瞎糊的单词Crypt0。。。

emmmmm这个C怎么是大写的。。。

等会

???

这个C是大写的???

Orz我可能星际需要少玩一点了。。。

于是更改大小写后提交,PASS,至此5个FLAG全部到手。。。

(最后吐槽一句自己解题过程出现的无论是没看见签到题(不在这五题之中)的flag还是这里出现的两个问题,都有点过于emmmm了。。。)

(等过几天双十一去买两瓶眼药水好了Orz。。。)

未经允许不得转载:MikuAlpha's Blog » 论一张图片如何藏五个FLAG ——记一道CTF题

MikuAlpha's Blog

MikuAlpha's Blog